一种切实有效的网络安全防御策略——社会工程审计

责编:gltian |2024-03-22 15:21:16你是否听过这样一句话:“攻击者不是入侵网络,而是登录网络?”但实际上,他们两者都会。

诚然,攻击者仍然会利用在面向公众的设备上发现的漏洞,但是这种技术方法并不是获得受保护网络访问权限的最简单方法。得益于快速在线身份验证第二版(FIDO2–Fast IDentity Online2)、多因素身份验证(MFA)、更长的密码要求、云技术、托管设备、加密、更智能的防火墙、端点保护和全局安全情报实践等安全实施手段的发展,攻击者需要一定的专业技术能力和胆量才能利用这些漏洞。

此外,在许多情况下,当这些类型的漏洞被发现时,它们会被打上补丁,因此只能在有限的时间内被利用。但是,社会工程学却无法真正打补丁。它是一种技术含量更低的获取初始访问权限的方法,因此提供了更低的进入门槛。当然,由于门槛降低,尝试这种方法的攻击者数量也随之增加,这反过来又增加了攻击的数量。

现在,任何人都可以利用一些工具,使某些类型的社会工程学攻击自动化或半自动化,从而更具成本效益。

根据Verizon的《2023年数据泄露调查报告(DBIR)》,网络钓鱼和假托(Pretexting)仍然是社会工程学的主要方法,超过50%的社会工程学攻击使用了假托。在受访者中,84%的人表示他们的公司至少经历过一次成功的网络钓鱼攻击,而超过一半(54%)的公司面临过三次或三次以上的成功攻击。只要搜索一下《2023年社会工程学黑客攻击和漏洞》,就能看到成功的社会工程学攻击案例。2023年,我们在MGM黑客攻击事件中看到了这一现象的影响。

《福布斯》援引恶意软件技术论文网站VX-Underground报道称,勒索软件集团ALPPV在2023年利用语音网络钓鱼(Vishing)取得了巨大的效果,并造成了严重中断、财务风险和潜在的持续声誉损害,据报道,所有这些都发生在一个只需10分钟的电话中。

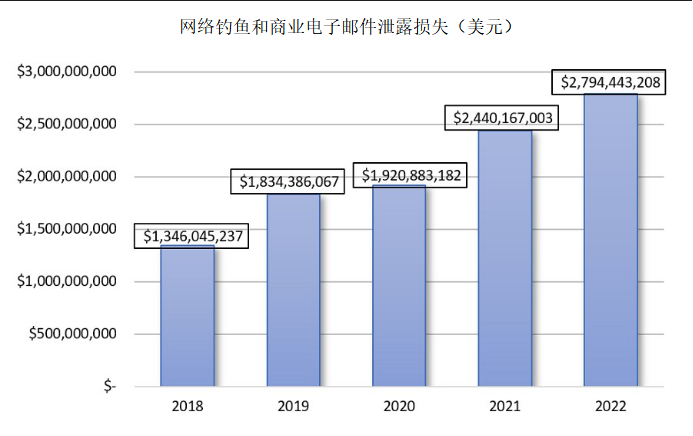

美国联邦调查局(FBI)互联网犯罪投诉中心(IC3)公布了社会工程学攻击在网络钓鱼(包括变种)和商业电子邮件泄露(BEC)方面造成的损害。请注意报告的投诉数量与经济损失之间的对比。在这五年期间,共收到1,112,195次攻击,但经济损失达10,335,924,697美元。几次成功的社会工程学攻击就会造成巨大的损失。这些数字还不包括其他形式的社交工程学,如杀猪盘或彩票诈骗。

(请注意,互联网犯罪投诉中心的统计数据代表收到的投诉。对实际攻击和金钱损失而言,这些数字很可能非常低,因为许多人没有报告。其他消息来源称,社会工程学攻击的数量高达数亿起)。

社会工程学具有吸引力的另一个原因是其应用的多样性。要知道,社会工程并不仅限于商业电子邮件泄露、网络钓鱼、语音网络钓鱼、短信诈骗等等。在一次成功的社会工程学攻击中,攻击者假扮用户走进一家商店,激活了一部新手机,然后通过更换SIM卡接管了用户基于短信的MFA,从而导致手机用户损失了17,000美元。

作为一名审计师,你肯定希望尽一切可能为客户提供最好的保证。尽管社会工程学很可能是大型审计中的一个部分,但深入研究这部分审计内容将为您带来更多价值。

现在,让我们从实用的角度来审视社会工程学审计。这需要从人员、流程和技术控制的角度来考虑。下列活动能帮助你应获得证据或文件。

岗位培训——检查通用的、一般的反社会工程学或反网络钓鱼培训——已经不适用于当今的环境了。攻击者会利用社交媒体、搜索引擎和企业网站等公开信息来研究他们的目标。应付账款会计(AP)可能会成为“账龄报告”的诱骗目标,而IT支持人员可能会被要求为冒名者重置密码。人力资源部门的员工可能会被钓鱼网站诱骗更改直接存款信息,从而将不知情的员工的下一张支票存入欺诈账户,招聘人员也可能在不知情的情况下与攻击者合作。

问题提示:

1.你是否根据员工的岗位为他们提供特定的社会工程学的培训?

2.哪些角色接受了针对其特定角色的培训?例如,人力资源、IT、应付账款会计、客户服务代表、行政助理。

3.以什么形式?通讯、网络钓鱼模拟、网络研讨会、还是面对面会议?

4.网络钓鱼模拟对所有人都是一样的,还是针对不同部门进行定制的?

5.这些通讯、网络钓鱼模拟或其他培训多久举行一次?

流程

流程是人们在遇到疑似社会工程学攻击时应该知道如何操作或参考的程序。

问题提示:

1.员工是否知道如何报告可疑的网络钓鱼电子邮件吗?

2.如果在公司地板上或门外发现一个U盘,员工会采取什么行动?组织中对此是否有相关指导?

3.为不同岗位重置密码的流程是什么?IT支持服务台能否重置IT管理员的密码?如果有高管打电话要求重新设置密码,该如何处理?

4.IT管理员在执行管理任务时,是否拥有独立的高级账户?与其他员工一样,他们的主账户不应具有管理权限,以防止意外执行恶意文件。

5.安全团队如何分析网络钓鱼、短信诈骗或语音网络钓鱼?在分段网络上?沙箱?虚拟机?

技术

技术控制有助于防止社会工程学攻击从一开始就接触到目标员工,或在接触到目标员工后试图阻止恶意行为的发生。例如,员工打开恶意电子邮件附件或插入未知的恶意USB存储盘,但没有管理员权限,攻击就无法正常执行。

问题提示:

1.端点保护是否到位,以减轻恶意文件执行时对源资产造成的损害?

2.如果有人点击恶意网址,是否有网络过滤/内容拦截可疑或不良域名?如果点击了潜在的恶意链接,是否有警报系统?

3.最小特权:是否删除了用户和计算机中的“管理员权限”,以防止有人用特权从网络钓鱼中下载恶意文件并执行?

4.公司是否有任何自动反垃圾邮件和隔离控制的措施?

5.相似域名的情况如何?公司购买这些域名是为了保护自己吗?例如,一家名为yellowbankfirst.com的公司可能有兴趣购买或保护 .biz .info .tv .us .org .net等后缀,并可能考虑购买yel1com或yell0wbankfirst.com,甚至yellowbarnkfirst.com等域名,以防止攻击者购买这些域名并用于社会工程学攻击。

请记住,那些利用社会工程学作为攻击手段的攻击者会使用创造性的战术策略。他们不像我们一样受审计范围或规则的约束。在确定审计范围时,请考虑这一点:审计师在执行社会工程学审计时也必须具有创造性。设身处地想想,如果你想利用社会工程学入侵这家公司,会怎么做。

来源:安全牛